(公民实验室报告原文链接)

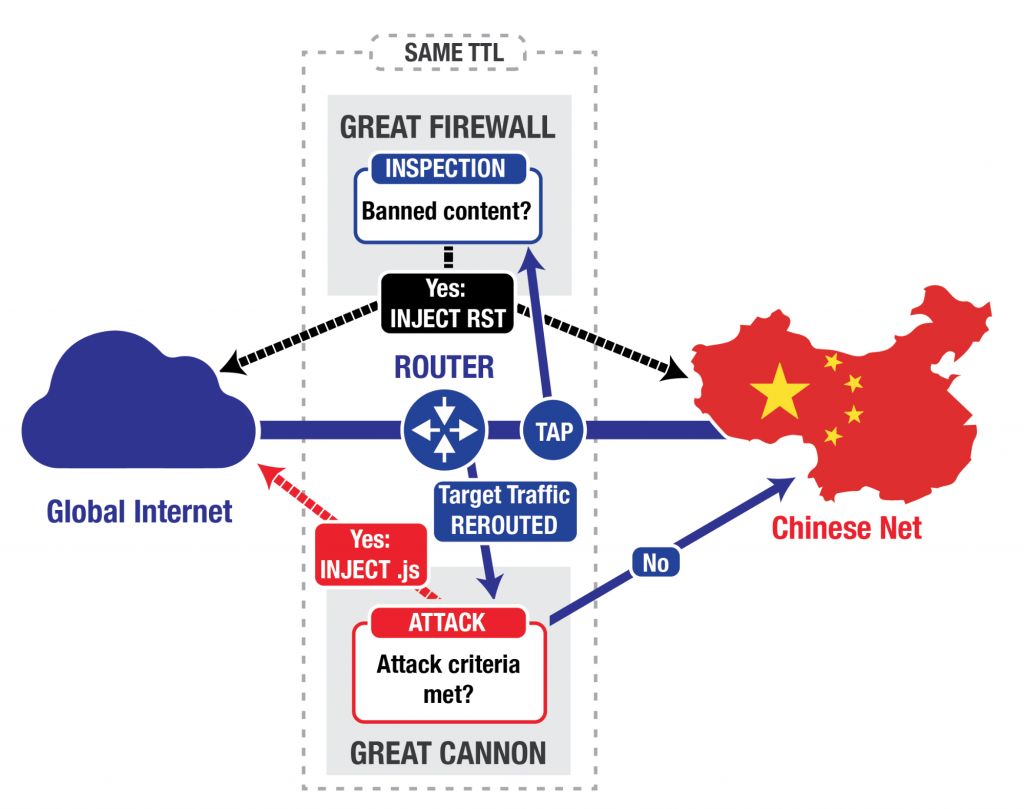

大炮的第一个目标不是GitHub,而是Greatfire.org。Greatfire上月中旬受到的DDoS攻击也是大炮在劫持百度JS脚本后发动的,世界各地的无辜网民在访问中国境内网站后成为了DDoS攻击武器库的一员。对此次攻击所用代码的分析发现(PDF),大炮的程序员混淆了JS的getDate()和 getday()函数(前者对应的是月,后者对应的是周)。GitHub不同于Greatfire.org,它是非常有影响力的网站。对GitHub的攻击让大炮迅速显形,现在全世界的人都知道联通骨干网上存在一个主要不是用于审查而是发动攻击的设备。这个设备可以纂改特定目标的内容,注入恶意的代码。让公民实验室的研究人员感到不解的是,为什么大炮的操作人员要采用如此高调的方式去展示他们的能力?一些人认为原因很可能是政客不懂互联网。对普通用户来说,使用安装有NoScript插件的浏览器或禁用JS可能是目前唯一能做的事。

相关阅读:

本文由自动聚合程序取自网络,内容和观点不代表数字时代立场

穿墙网站镜像索引 (墙内可直接点击)

© 亚克蜥 for 中国数字时代, 2015. |

Permalink |

Post tags: ddos, GFW, github, greatfire, 强国, 网络审查, 网络封锁, 网络攻击, 防火长城

订靠谱新闻 获穿墙捷径 请发电邮(最好用gmail)至:sub@chinadigitaltimes.net